网络空间的幽暗角落里,有这样一些高级的、邪恶的攻击活动,攻击者们收集情报、使用恰到好处的社会工程诱饵、利用漏洞在网络内部进行横向移动,这一场又一场的攻击活动,就像一场又一场的国际象棋比赛,攻击过程中使用到的各种各样的工具,仿佛是一个又一个的棋子。

以ChessMaster(国际象棋大师)为例,它专门针对日本学界、科技企业、媒体、管理服务提供商和政府机构进行网络攻击,会使用各种有毒的棋子,比如鱼叉式网络钓鱼中诱饵文件里包含恶意软件。对ChessMaster进行深入观察,我们发现了另外一些特征,暗示其与APT 10组织有关,APT10 也被称为menuPass、POTASSIUM 、Stone Panda 、Red Apollo 和 CVNX。

趋势科技的安全专家们发现ChessMaster对攻击目标使用的主要后门程序的资源段名为ChChes,可能寓意着chess/checkers/draughts的含义。

ChessMaster活动的不同之处在于它的工具和技术:

恶意的快捷方式(LNK)文件和脚本

LNK文件可执行命令提示符下载一个PowerShell脚本,这将直接加载或反射负载ChChes到受害者的机器上,后一种方法中ChChes是无文件的恶意程序。

自解压文件(SFX)

压缩文件中包含一个可执行文件(EXE)、一个动态链接库(DLL)和一个二进制文件(bin)。解压缩时,将恶意代码注入到合法的文件/应用程序的进程中(DLL劫持)。ChessMaster通过加载的动态链接触发恶意DLL的函数。

加壳

在活动过程中,ChChes使用了三种加壳器对自身进行混淆以避免检测。第一个没有加密,仅对代码进行了混淆。第二个使用了buggy(或反仿真)的异或(XOR)加密技术。第三个在异或加密之外又添加了AES算法加密。它们的编译日期重叠,这表明ChChes作者对其恶意软件进行过微调。

第二阶段的有效载荷

额外的恶意软件被引入到受感染的系统中,主要用于持久性。实际上不同的ChChes变种使用了类似但略有不同的切入点和加密的C&C通信。

黑客工具

ChessMaster利用合法的电子邮件和浏览器的密码恢复工具,在攻击过程中滥用和篡改它们。这些工具可以恢复被遗忘的密码,然后转储和检索,这个过程中可以执行横向移动并规划进一步的攻击。

TinyX

一个无插件的功能的PlugX版本,允许使用新的功能。TinyX在鱼叉式网络钓鱼电子邮件中单独被发放。

Redleaves

这是第二阶段的后门程序,它的操作与开源和无文件远程访问木马程序(RAT)Trochilus很相似,Trochilus以能够在受感染的系统的横向移动而闻名。RedLeaves从PlugX中获得更新。四月,一个命名为himawari(日语中是“向日葵”的意思)的RedLeaves变种能够躲避那段时间发布的YARA规则。

ChessMaster和APT10 的相似之处

APT 10 / menuPass是具有特定目标的网络间谍组织,通过攻击目标的中间人:管理服务供应商(MSP)达成攻击目的。APT10 以使用各种各样的信息窃取的后门程序和漏洞利用而闻名,狡猾且坚韧,从鱼叉式网络钓鱼邮件攻击到长长的攻击感染链,还会滥用合法的或开源的远程管理工具来窃取数据。

听起来是不是很熟悉,的确如此,ChessMaster和APT 10似乎是玩同一个网络间谍游戏。这并不单纯是巧合,还有其他的证据可以证明:

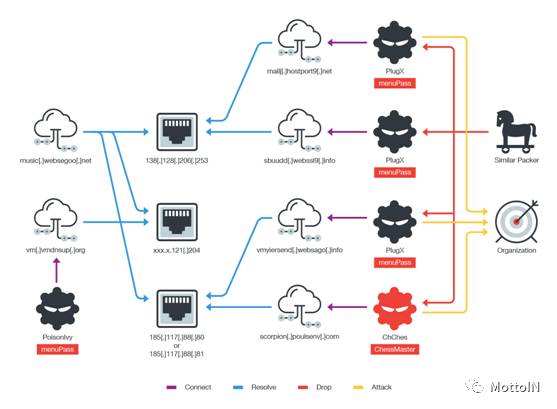

图1:ChessMaster和APT 10的相似的攻击链

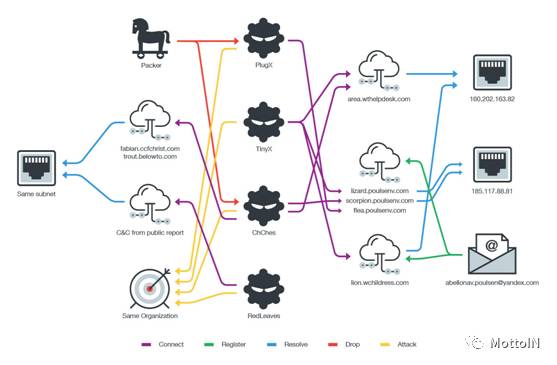

在一个APT 10/menuPass长期攻击目标的组织中,研究人员第一次发现了ChChes的样本,随着更多在野外的ChChes被发现,观察到了两者更多的相同之处,包括使用相同的加壳器、攻击目标一致、C&C基础设施重叠等。

例如,ChChes的加壳器与一个 APT10 的旧的PlugX样本很相似;DNS 记录显示他们的C&C服务器和域名解析指向相同的IP地址,或者属于同一个子网。如此多的相同点,不禁让人怀疑:它们幕后的组织是同一个吗?

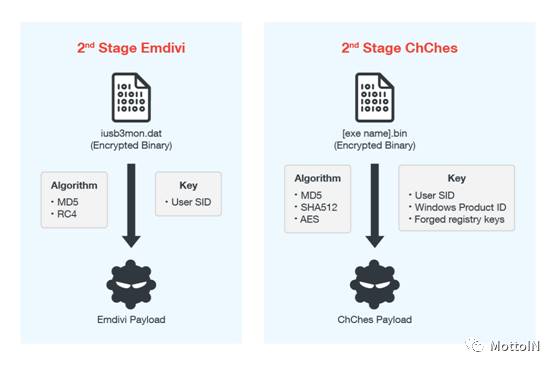

图2:比较Emdivi和ChChes

ChessMaster的ChChes与另一个后门程序Emdivi也很相似,后者第一次被发现是在2014年。两者都是第二阶段的有效载荷,都使用了系统的安全标识符(SID0作为加密密钥,以确定它们只在目标机器中执行。它们的不同之处在于ChChes更为复杂,其在注册表项中隐藏了部分的加密密钥和有效载荷,这使得它更难被逆向分析。

在一个实例中,研究人员在同一个机器上同时检测到了PlugX和Emdivi。这个PlugX表中连接到了一个APT 10/menuPass专属的域名,但是加壳器与ChChes使用的相似。它们的编译日期相同,相差只有几个小时,在被编译后的第二天,我们发现并获得了它们的样本,这表明它们在编译后被后门程序传送到了受害者主机上。虽然进一步的分析有可能发现它们是两个不同的攻击,不过现在还没有更多的证据。

图3:概述ChessMaster和 APT 10的相同之处

应对策略

类似ChessMaster(“国际象棋大师”)之类的攻击,它们会使用各种兵卒对目标的系统、网络、设备和用户发起攻击,确保能顺利夺得组织的皇冠。因此,企业需要在游戏开始之前就采取适当的应对步骤:准备、响应、恢复和学习。

提前洞察攻击者将使用什么技术?我方该如何抵挡?不要只是拔插头,需要更全面的了解到底发生了什么,才能更好的评估和减轻可能遭受的损害。根据潜在的威胁,适当调整你的应对策略。

纵深防御有着至关重要的作用;

尽可能的减少攻击面;

保持系统更新并定期打补丁;

执行最小特权原则;

对用户行为进行监测;

控制组织使用的应用程序;

部署防火墙和入侵检测/预防系统;

实现URL分类分级、网络分割、数据分类分级;

纵深防御有着至关重要的作用;

尽可能的减少攻击面;

保持系统更新并定期打补丁;

执行最小特权原则;

对用户行为进行监测;

控制组织使用的应用程序;

部署防火墙和入侵检测/预防系统;

实现URL分类分级、网络分割、数据分类分级;

另外,尤其要关注的是,ChessMaster的策略是鱼叉式网络钓鱼攻击,所以过滤和维护电子邮件网关也非常重要。此外,应积极提高员工的网络安全意识的。看似善意的图标或诱饵文件仍然可以欺骗受害者。更重要的是,制定积极的事件响应和补救策略。

威胁情报有助于企业准备和减轻攻击。攻击者如果喜欢下棋,那么想要有效的防御,你就需要尽可能多的了解你的敌人,才更有机会成功地阻止他们。