一 、新型勒索木马 介绍

【样本类型】:勒索木马(ransomware) Android端

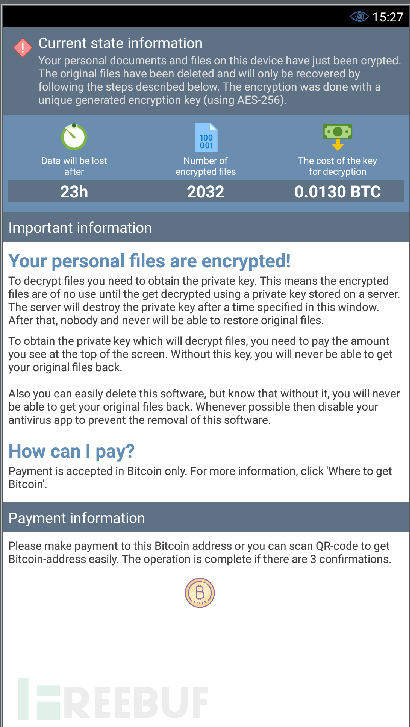

【危害性】DoubleLocker与今年6月份曝出的手机版WannaCry病毒相比,除了会通过加密用户数据(譬如手机相册)向受害人勒索钱财之外,还会锁定手机致使用户无法使用,因此DoubleLocker的勒索危害性有可能比 手机版WannaCry更严重

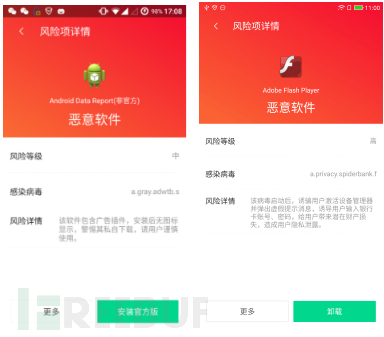

【传播途径】通过网站推送虚假的“Adobe Flash Player ”应用更新,诱导用户下载安装

【主要风险行为】

用户不幸中毒后,该病毒会加密用户手机上的 图片等文件内容,并上传加密密钥到黑客的服务器,同时 还会申请设备管理权限,导致难以卸载。申请的权限包括 :强制锁屏、清除用户密码、清除用户数据、限制 用户可选择的密码样式、登录行为监控、禁止摄像头使用、加密存储 数据;

在病毒启动后将会锁住用户手机屏幕 ,影响正常使用。黑客会以解密文件为由,勒索钱财,交付赎金才能解锁之前被加密的文件 。

勒索界面截图 :

二、对该病毒代码的逆向分析:

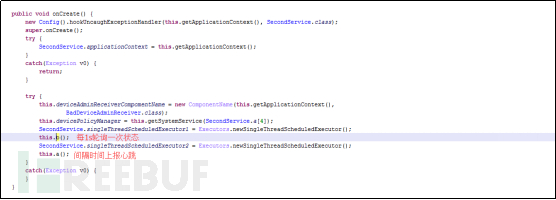

进程启动之后,启动Service定时轮询

owd.qusutsqfdo.mbpepvxhxly.lLllIIllllIlllIlIIlILIIlIlLlIIllLlllllIIIllIlllllllIIlII逆向 片段

轮询逻辑:判断设备管理器和辅助点击服务是否打开

owd.qusutsqfdo.mbpepvxhxly.q类run方法逆向片段

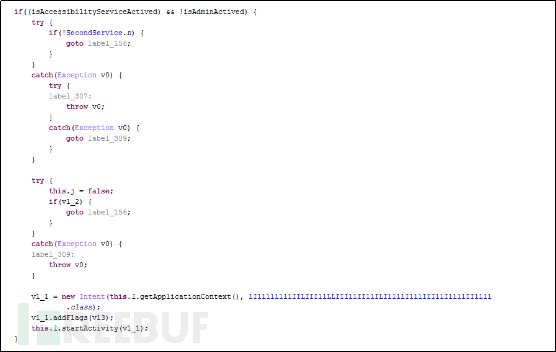

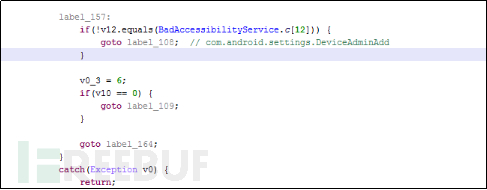

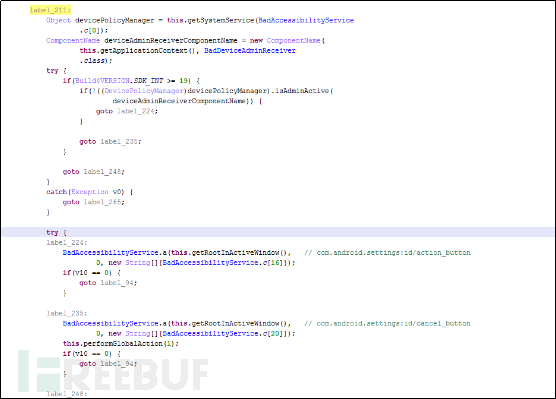

轮询逻辑:一旦辅助点击服务开启,跳转 设备管理界面,激活设备管理器

owd.qusutsqfdo.mbpepvxhxly.q类run方法逆向片段

owd.qusutsqfdo.mbpepvxhxly.lIllllllllIILIIIllLLIIIllIIllILIllllIlllIIIllIllllIIllll类 onCreate方法逆向

owd.qusutsqfdo.mbpepvxhxly.lIllllllllIILIIIllLLIIIllIIllILIllllIlllIIIllIllllIIllll类 a方法逆向

辅助点击服务owd.qusutsqfdo.mbpepvxhxly.lIllIIIllLlllIIIllIIlllLIlllIllIllIllLllIIILllIllllllIII 的onAccessibilityEvent方法逆向片段(用于点击激活设备管理器 )

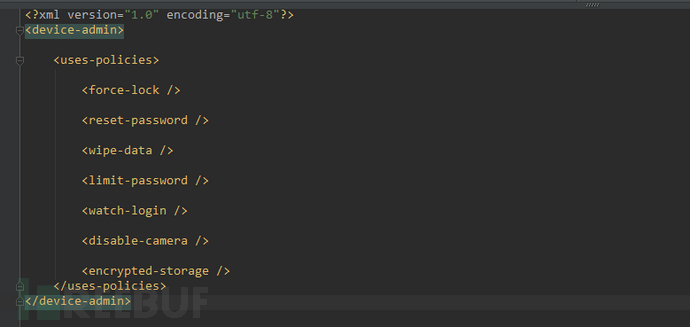

AndroidManifest.xml声明了设备管理器,申请 权限包含:

1. 强制锁屏

2.清除用户密码

3. 清除用户数据

4.限制用户可选择的密码样式

5.登录行为监控

6.禁止摄像头使用

7.加密存储数据

1. 强制锁屏

2.清除用户密码

3. 清除用户数据

4.限制用户可选择的密码样式

5.登录行为监控

6.禁止摄像头使用

7.加密存储数据

AndroidManifest.xml 片断

申请的设备管理器权限

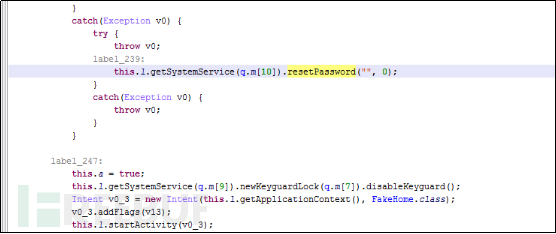

清除锁屏和密码

owd.qusutsqfdo.mbpepvxhxly.q类run方法逆向片段

(还有其他多处清除解锁的代码片段 )

弹出勒索界面(见上文 勒索界面截图)

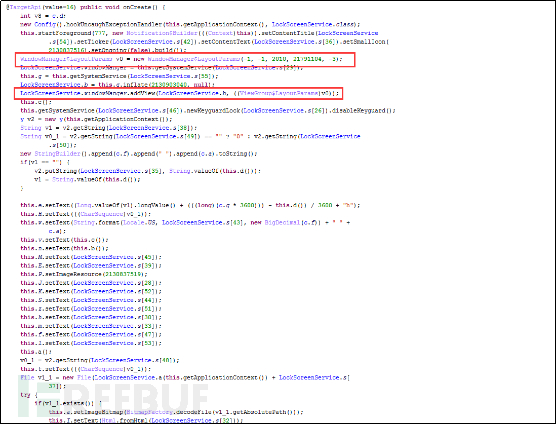

owd.qusutsqfdo.mbpepvxhxly.llllllIlIlLLIIlILIIIIlllllIllIIIllIIllIlIlllllLllllIIlIl类 的onCreate方法逆向片段

其中,21791104是添加的view的flag,拆分出来为:FLAG_KEEP_SCREEN_ON 、FLAG_LAYOUT_IN_SCREEN、FLAG_IGNORE_CHEEK_PRESSES、FLAG_WATCH_OUTSIDE_TOUCH 、FLAG_SHOW_WHEN_LOCKED、FLAG_DISMISS_KEYGUARD、FLAG_HARDWARE_ACCELERATED ,所以锁屏界面常亮,导航键点击无效。

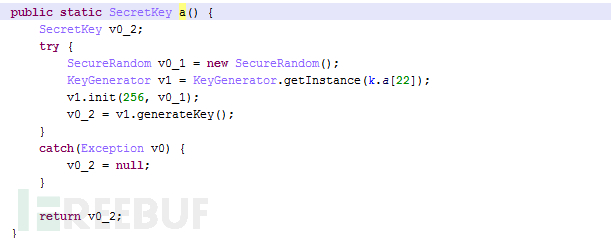

生成随机秘钥

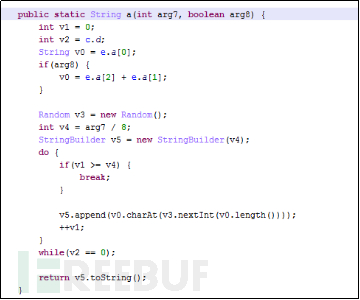

owd.qusutsqfdo.mbpepvxhxly.e类a方法逆向逻辑

owd.qusutsqfdo.mbpepvxhxly.e类部分逆向逻辑

上传秘钥到服务器

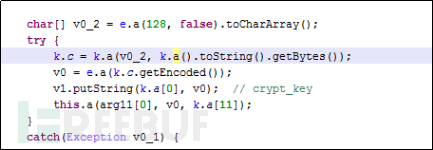

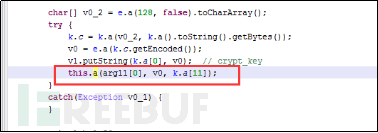

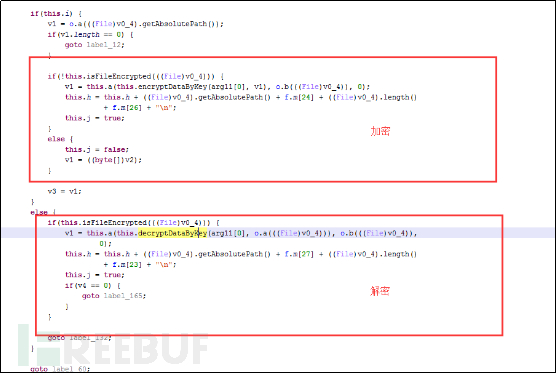

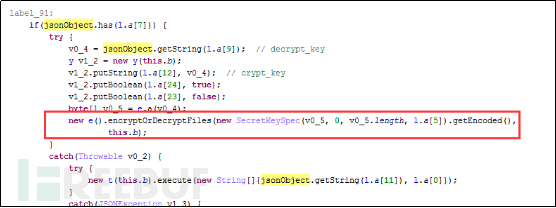

加解密文件

owd.qusutsqfdo.mbpepvxhxly.f类b方法部分逆向逻辑

当受到黑产云端push下来的解密key时,解密本地文件

owd.qusutsqfdo.mbpepvxhxly.l类b方法部分 逆向逻辑

三 、 防护建议

1、通过正规的渠道进行软件下载和升级,不随意下载来历不明软件

2、腾讯手机管家已能全面查杀这类 病毒,用户可以安装腾讯手机管家来避免遭受损失

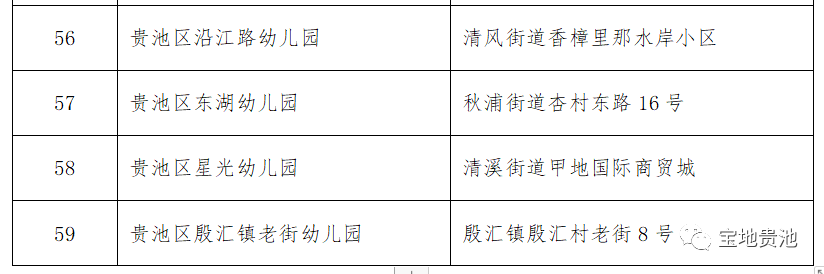

*本文作者:腾讯手机管家,转载请注明FreeBuf.COM