文章目录

- 一、网络空间CyberSpace

- 1、定义

- 2、基本四要素

- 二、网络空间安全

- 1、定义

- 2、保护对象

- 3、安全属性

- 4、作用空间

- 三、网络攻击

- 1、攻击分类

- 2、攻击过程

- 四、网络防护

- 1、定义

- 2、安全模型

- 3、安全服务5类

- 4、特定安全机制8种

- 5、普遍性安全机制5种

- 五、网络安全技术发展简史

- 1、第一代安全技术,以保护为目的

- 2、第二代安全技术,以保障为目的

- 3、第三代安全技术,以顽存为目的

- 六、简答题

- 1、网络或信息系统的安全属性有哪些?简要解释每一个安全属性的含义。

- 2. 有人说只要我有足够多的钱,就可以采购到自己想要的安全设备来保障本单位的网络安全不受攻击。你是否同意这一说法,为什么?

- 3.假定你是本单位的安全主管,为了提高本单位的网络安全,在制定单位的安全保障方案时,有哪些措施(包括技术和非技术的)?

- 4、简述访问控制机制能够实现的安全目标。

- 5、简述安全机制与安全服务的区别与联系。

- 6、在 P2DR 安全模型中,假设攻击时间是 100 个单位时间,检测时间是 40 个单位时间,响应时间要满足什么条件,被防护的系统才是安全的?并给出计算过程。

一、网络空间CyberSpace

1、定义

网络空间是一种人造的电磁空间,其以互联网、各种通信系统与电信网、各种传播系统与广电网、各种计算机系统、各类关键工业设施中的嵌入式处理器和控制器等信息通信技术基础设施为载体,用户通过在其上对数据进行创造、存储、改变、传输、使用、展示等操作,以实现特定的信息通信技术活动。

2、基本四要素

技术层面反映Cyber:

网络空间载体:设施,信息通信技术系统的集合

网络操作对象:数据,表达人类所能理解的意图的信号状态

社会层面反映Space:

网络活动主体:用户,网络活动的主体要素,属于人的代理

网络活动形式:操作,对数据的加工、存储、传输、展示等服务形式

二、网络空间安全

1、定义

(方滨兴)

在信息通信技术的硬件、代码、数据、应用4个层面,围绕着信息的获取、传输、处理、利用4个核心功能,针对网络空间的设施、数据、用户、操作4个核心要素来采取安全措施,以确保网络空间的机密性、可鉴别性、可用性、可控性4个核心安全属性得到保障,让信息通信技术系统能够提供安全、可信、可靠、可控的服务,面对网络空间攻防对抗的态势,通过信息、软件、系统、服务方面的确保手段、事先预防、事前发现、事中响应、事后恢复的应用措施,以及国家网络空间主权的行使,既要应对信息通信技术系统及其所受到的攻击,也要应对信息通信技术相关活动的衍生出政治安全、经济安全、文化安全、社会安全与国防安全的问题。

2、保护对象

设施、用户、操作、数据

3、安全属性

CIA:机密性(保密性)、完整性、可用性

后增:不可否认性、可靠性、可信性

四个核心元属性:

(保护信息)机密性、可鉴别性(真实性、完整性、不可抵赖性)

(保护系统)可用性(稳定性、可靠性、可维护性、可生存性)、可控性(可管理性、可记账性、可追溯性、可审计性)

4、作用空间

硬件层:物理安全

代码层:软件运行正常?

数据层:数据安全

应用层:用户应用安全

三、网络攻击

1、攻击分类

从攻击来源

外部攻击:内网外部,来自互联网的攻击。

内部攻击:越权访问。

行为滥用:合法用户滥用。

被攻击对象的影响

被动攻击:监听截获,流量分析。

主动攻击:中断、伪造、重放、修改通信报文。

2、攻击过程

网络侦察——>网络扫描——>网络渗透——>权限提升——>维持及破坏——>毁踪灭迹——>创建后门

APT: Advanced Persistent Threat (高级持续性威胁):针对

特定对象,长期、有计划、有组织的网络攻击行为。网络战时代的重要标志!

攻击行为特征:潜伏性、持续性、复杂性。

四、网络防护

1、定义

网络防护是指为保护己方网络和系统正常工作以及信息的安全而采取的措施和行动,其目的是保证己方网络、系统、信息的安全属性不被破坏。

2、安全模型

PDRR模型:防护、检测、恢复、响应。

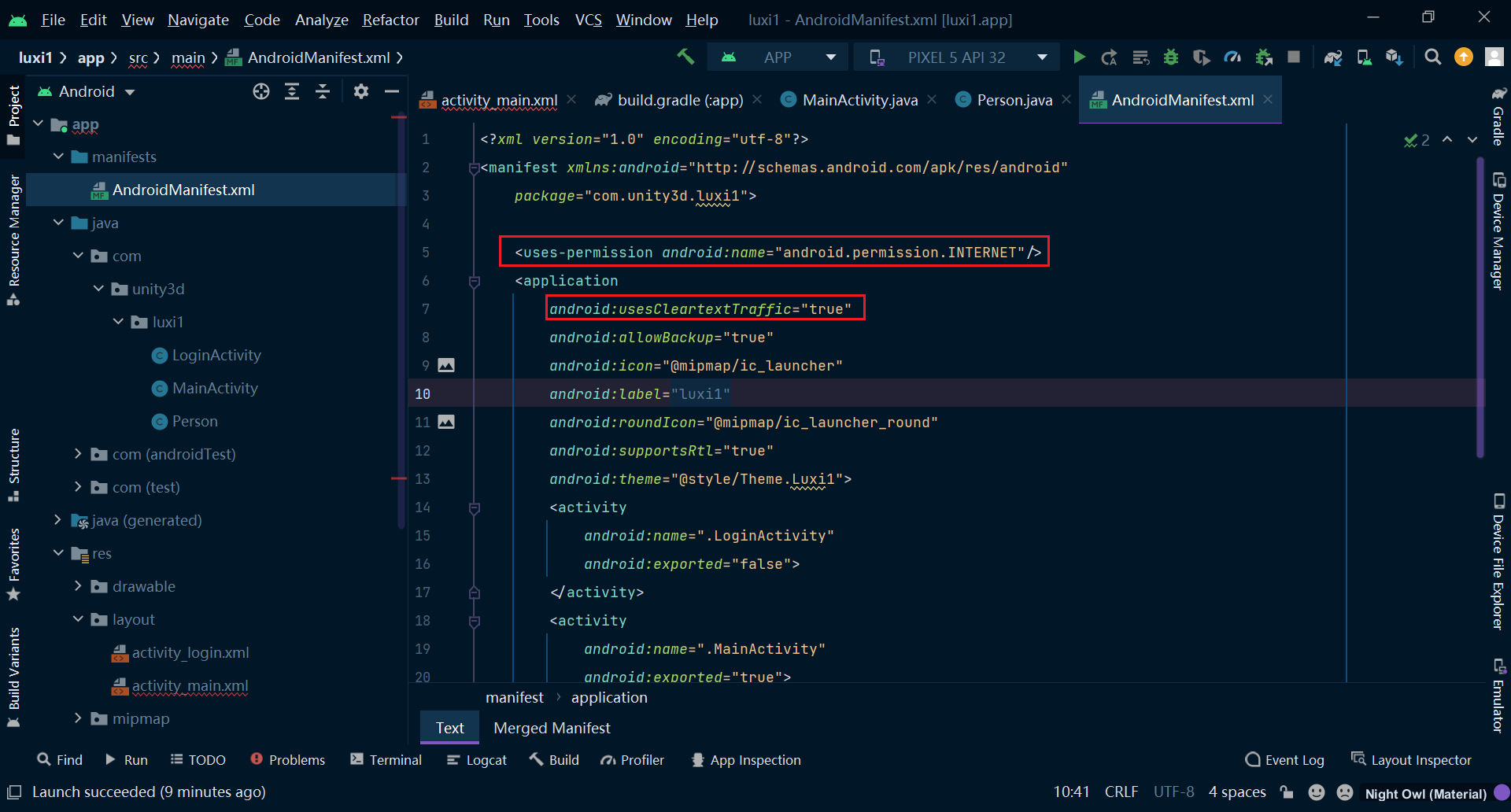

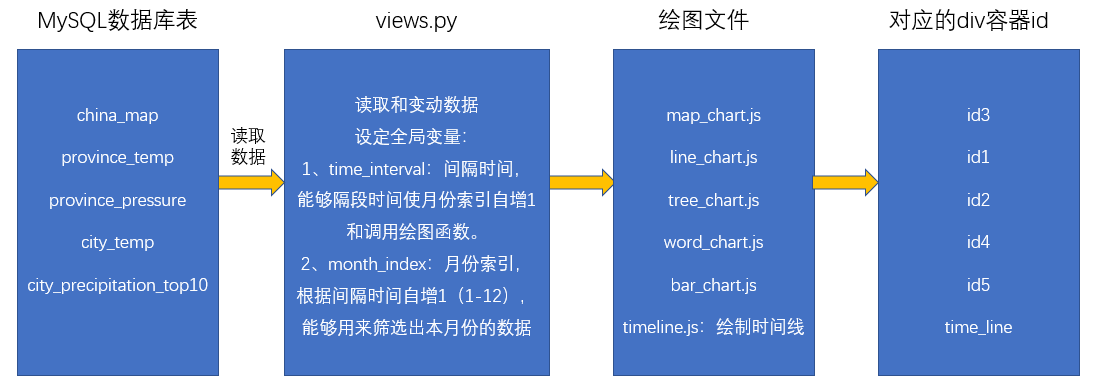

P2DR模型:安全策略、防护、检测、响应。

IATF信息保障技术框架:

IATF强调人、技术、操作三个核心要素。

关注四个信息安全保障领域:保护网络和基础设施、保护边界、保护计算环境、支撑基础设施。

人是信息体系的主体,是信息保障体系的核心,同时也是最脆弱的。人是第一位的要素体现了安全管理的重要性。

3、安全服务5类

鉴别(认证)、访问控制、数据机密性服务、数据完整性服务、抗抵赖服务

数据源鉴别服务所利用的安全机制:

加密和数字签名

实体认证服务所利用的安全机制:加密、数字签名、认证交换

4、特定安全机制8种

加密(机密性,鉴别)、数字签名(数据真实性、完整性、不可抵赖性,鉴别)、访问控制(鉴别后的操作,敏感数据机密性、数据完整性、可用性)、数据完整性保护、认证交换(实体认证、不可抵赖性)、通信业务填充(抗通信分析,机密性)、路由选择控制(机密性)、公证(抗抵赖性)

5、普遍性安全机制5种

可信度功能度、安全标记、事件检测、安全审计跟踪、安全恢复。

五、网络安全技术发展简史

1、第一代安全技术,以保护为目的

划分明确网络边界,采用各种保护和隔离手段。如:用户鉴别和授权、访问控制、可信计算基、多级安全、权限管理和信息加解密。

2、第二代安全技术,以保障为目的

融合PDRR模型,包括防火墙FireWall、入侵检测系统IDS、虚拟专用网络VPN、公钥基础设施PKI。

3、第三代安全技术,以顽存为目的

入侵容忍技术、可生存技术。

六、简答题

1、网络或信息系统的安全属性有哪些?简要解释每一个安全属性的含义。

答:

安全属性:

机密性:保证信息在产生传输和存储的各个环节不被非授权获取以及非授权者不可理解的属性。

可鉴别性:保证信息真实状态是可鉴别的,信息没有被篡改,身份是真实的、对信息的操作不可抵赖。

可用性:系统随时可以提供给授权者使用,要求系统满足稳定性、可靠性、可维护性、可生存性。

可控性:系统对拥有者来说是可掌控的,该系统拥有可管理性、可记账性、可追溯性、可审计性。

2. 有人说只要我有足够多的钱,就可以采购到自己想要的安全设备来保障本单位的网络安全不受攻击。你是否同意这一说法,为什么?

答:不同意。安全不仅仅是技术(对应到安全设备)上的问题,还涉及人和管理。此外,没有一种技术能完全阻止所有攻击,特别是一些未知攻击。

3.假定你是本单位的安全主管,为了提高本单位的网络安全,在制定单位的安全保障方案时,有哪些措施(包括技术和非技术的)?

答:采用 IATF 类似的思想。从三个方面考虑:

(1)组织管理体系,包括:组织机构,人员编制,职责分工,教育培训;

(2)技术标准体系,包括:技术法规,标准、规范;

(3)技术防护体系,包括:P2DR 模型中涉及的各项技术。要列出常见的技术防护手段,边界部署防火墙,内部安全 IDS;单机防护(个人防火墙,杀毒软件,口令,关闭不必要的服务);网络隔离等。

4、简述访问控制机制能够实现的安全目标。

答:数据完整性、机密性和可用性。

5、简述安全机制与安全服务的区别与联系。

答:安全机制是指用来检测、阻止攻击或者从攻击状态恢复到正常状态的过程(或实现该过程的设备、系统、措施或技术),安全服务则是指加强数据处理系统和信息传输的安全性的处理过程或通信服务。联系:安全服务需要通过一种或多种安全机制对攻击进行反制来实现。

6、在 P2DR 安全模型中,假设攻击时间是 100 个单位时间,检测时间是 40 个单位时间,响应时间要满足什么条件,被防护的系统才是安全的?并给出计算过程。

答:因为系统暴露时间 Et = Dt + Rt - Pt,如果 Et≤0,那么基于 P2DR 模型,认为系统安全。Et = Dt + Rt - Pt ≤0,即响应时间 Rt ≤ Pt - Dt = 100 - 40 = 60 个时间单位,系统才是安全的。