Linux主机测评

目录

Linux主机测评

0x01 前言

0x02 测评过程

1.身份的鉴别

a).对登陆的用户进行身份鉴别和标识,身份标识具有唯一性

b).应具有登录次数限制,登陆超时等措施

c).在进行远程控制中,防止传输过程被窃听

2.访问控制

a).对用户的权限进行分配

b).删除重名和多余可疑用户名,修改默认口令

c).管理用户所需权限最小化,实现权限分离

d).设定的访问策略,主体和客体之间的访问规则

3.安全审计

a).启用安全审计功能,记录每个用户行为和事件作为审计

b).审计记录(包含日期,用户,时间,事件类型等信息)

c).定期对日志进行备份,扩展容量,防止被覆盖或删除

4.入侵防范

a). 应遵循最小化安装原则,只安装所需组件及系统自带程序

b).关闭不需要的端口,系统服务和共享服务

c).对于远程管理进行限制指定用户访问进行配置

d).及时发现漏洞并确认,及时打补丁修复

0x01 前言

"没有网络安全、就没有国家安全"

等保测评是什么?

等保测评(网络安全等级保护测评)是根据中国《网络安全法》及相关标准,对信息系统安全防护能力进行检测评估的法定流程。其核心依据《信息安全技术 网络安全等级保护基本要求》(GB/T 22239-2019),通过定级、备案、建设整改、测评和监督五个环节,验证系统是否具备相应等级(共五级)的安全控制措施,涵盖物理、网络、数据、管理等10个层面。测评由第三方机构执行,结果作为系统合规运营的重要凭证,金融、政务、医疗等关键领域需定期开展,旨在防范网络威胁,保障核心数据与基础设施安全。未通过测评的系统需限期整改,否则可能面临行政处罚。

通俗来讲:如果应急响应是被攻击后进行的排查溯源,那么等保测评可以理解为在项目上线前对本机进行主机测评,中间件及数据库测评和WEB渗透测试等测评项,降低被攻击拿下的概率,保证"最小权限原则、最小安装原则、最新版本"

0x02 测评过程

以Centos7为例

1.身份的鉴别

a).对登陆的用户进行身份鉴别和标识,身份标识具有唯一性

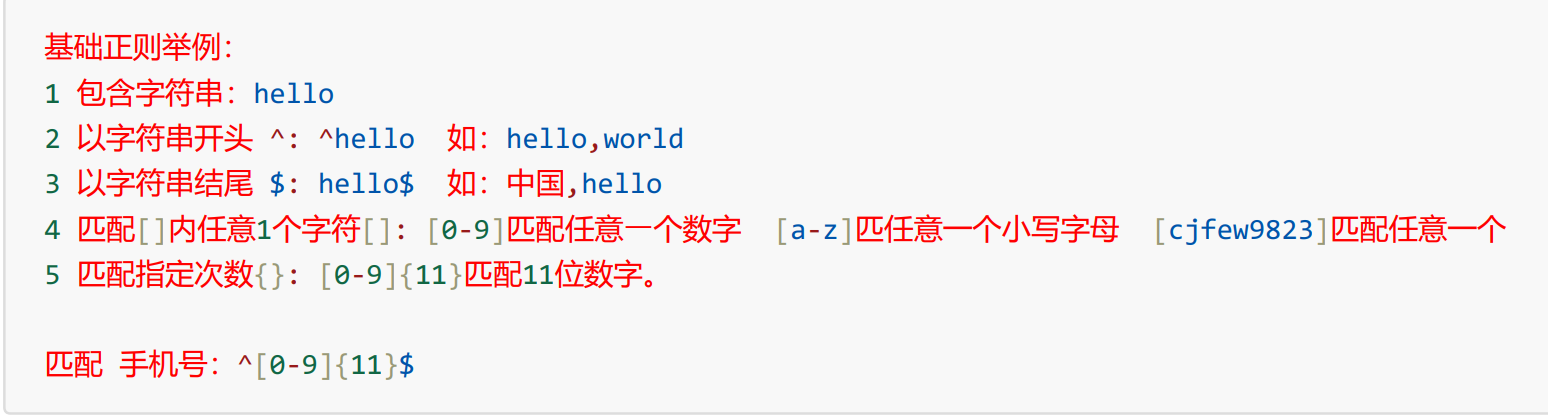

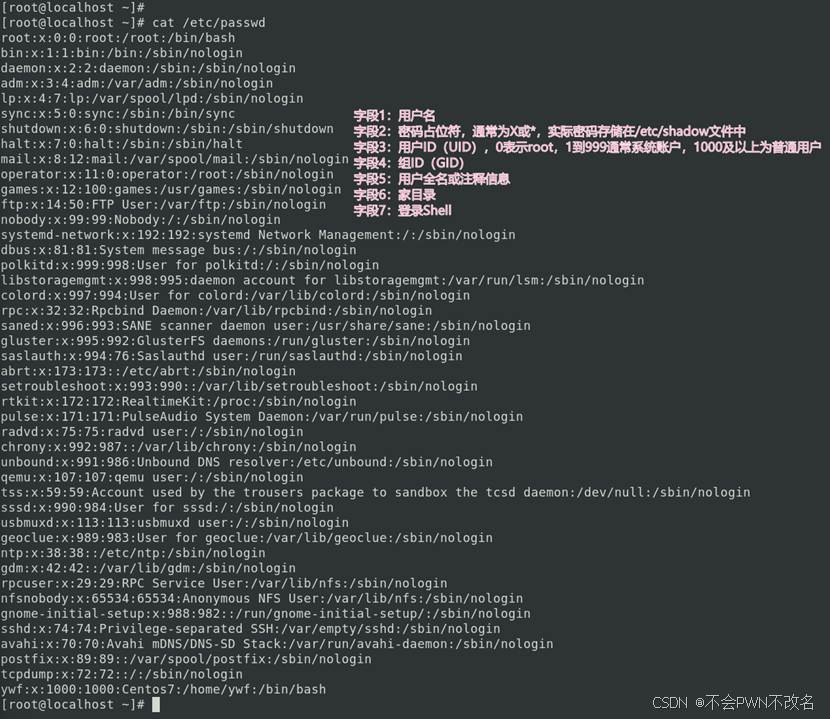

/etc/passwd文件

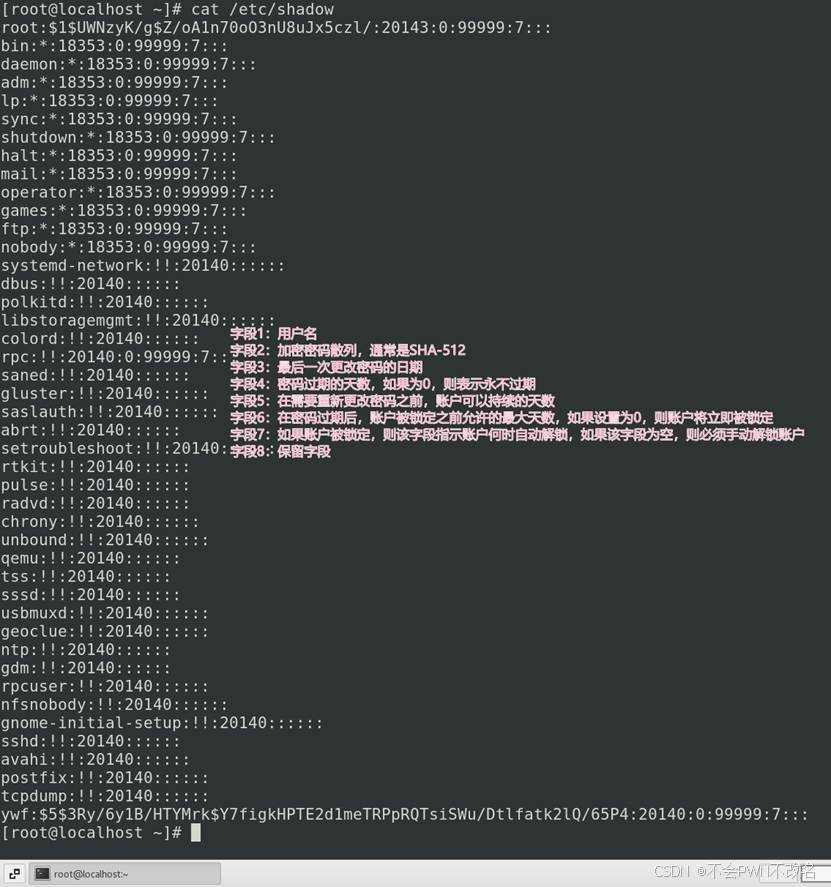

/etc/shadow文件

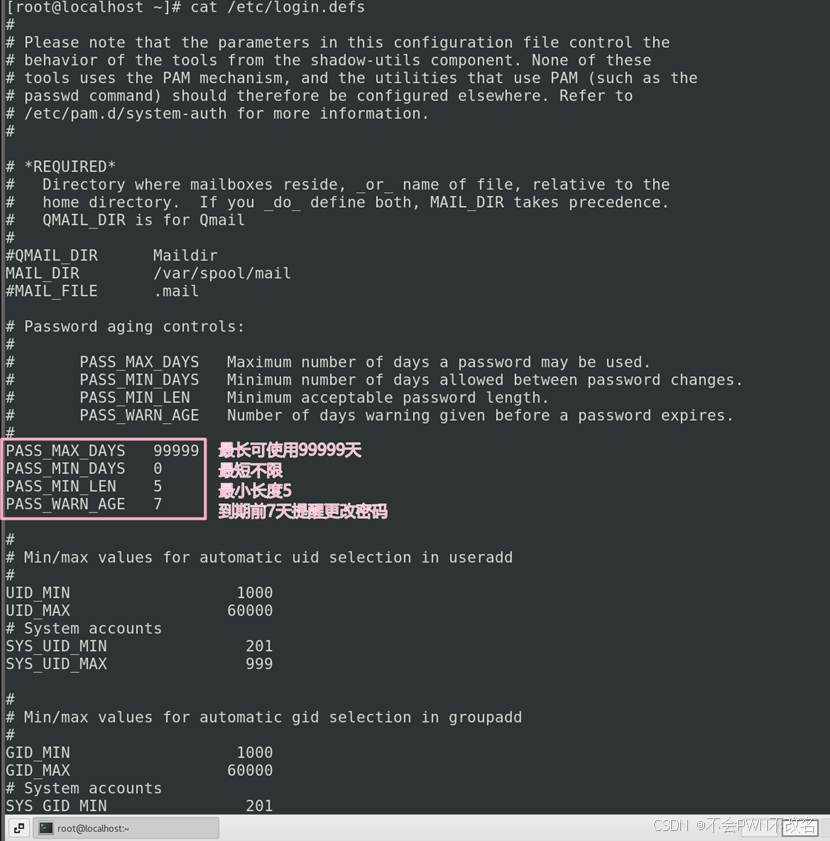

/etc/login.defs文件查看密码更改的策略与规则

其中可根据自身环境进行改动以及配置密码策略,如更改密码的复杂度,长度等

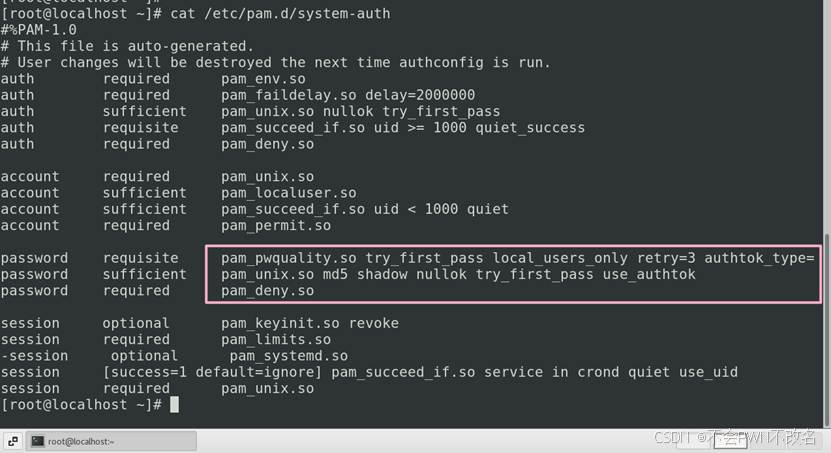

在Centos中,配置密码复杂度文件为/etc/pam.d/system-auth

其他类型的系统可以自行网上搜索,比如Ubuntu的为/etc/pam.d/common-password

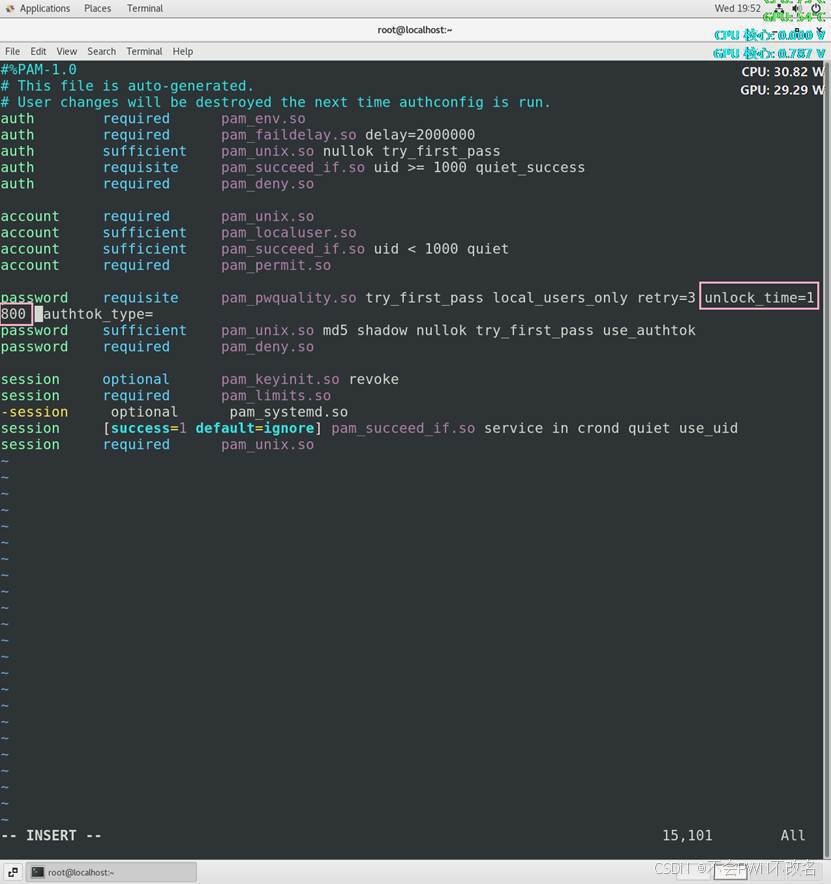

b).应具有登录次数限制,登陆超时等措施

Centos的配置文件为/etc/pam.d/system-auth

Ubuntu的配置文件为/etc/pam.d/common-auth

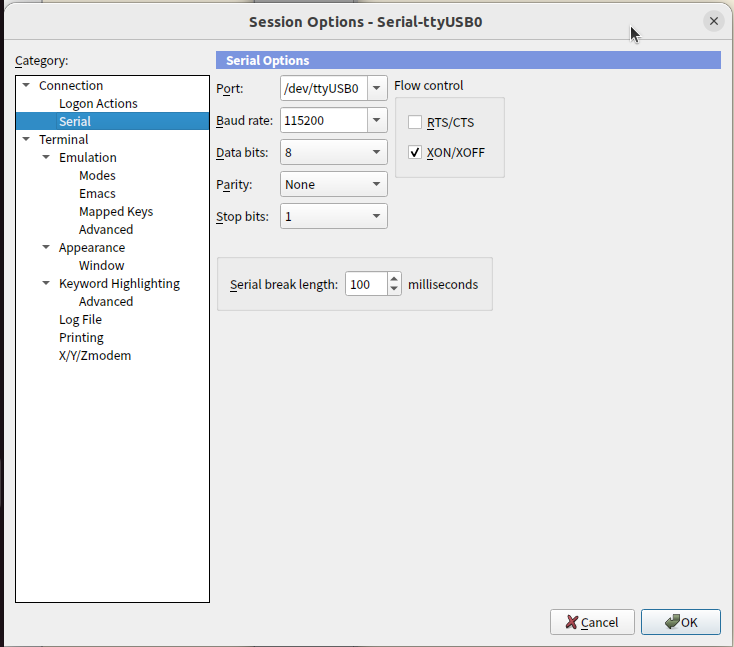

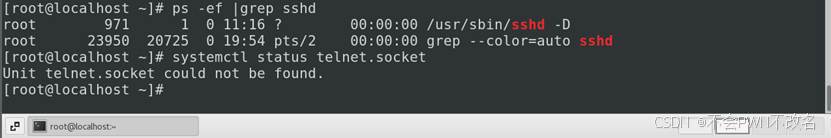

c).在进行远程控制中,防止传输过程被窃听

pe -ef | grep sshd查看ssh是否打开

systemctl status telnet.socket是否开启(默认未开)

2.访问控制

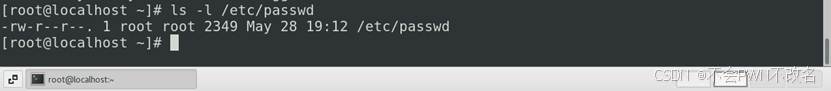

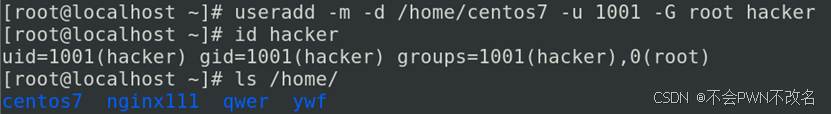

a).对用户的权限进行分配

对于配置文件权限不能大于644,对于可执行文件权限不能大于755

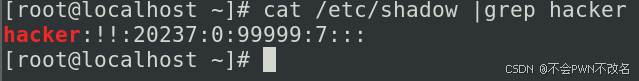

b).删除重名和多余可疑用户名,修改默认口令

直接查看/etc/shadow就可以看到

配置root用户,一般情况下不可远程登录,/etc/ssh/sshd_config

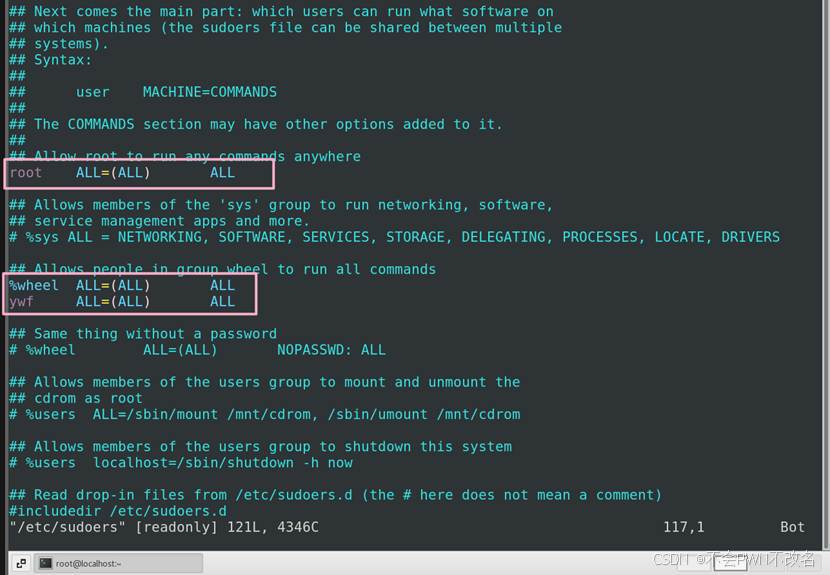

c).管理用户所需权限最小化,实现权限分离

/etc/sudoers /etc/sudo.conf 一般默认情况都是符合要求的

d).设定的访问策略,主体和客体之间的访问规则

一般默认情况都是符合要求的,即普通用户访问高权限文件被拒绝访问

3.安全审计

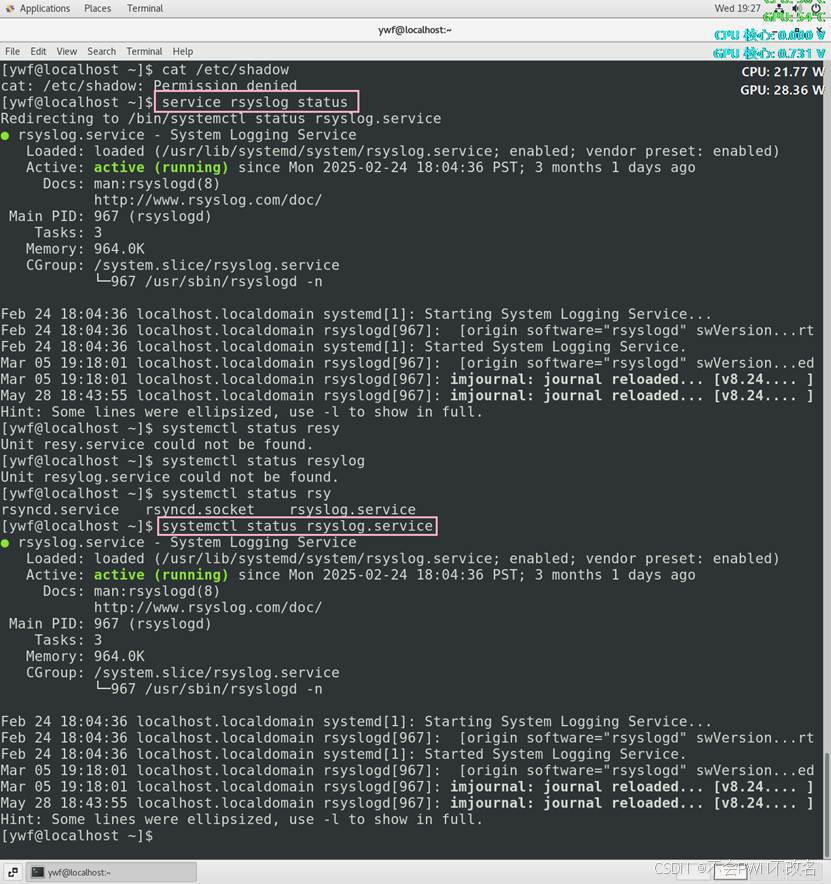

a).启用安全审计功能,记录每个用户行为和事件作为审计

检查auditd或rsyslog是否开启

根据自身系统环境查看如service或systemctl

b).审计记录(包含日期,用户,时间,事件类型等信息)

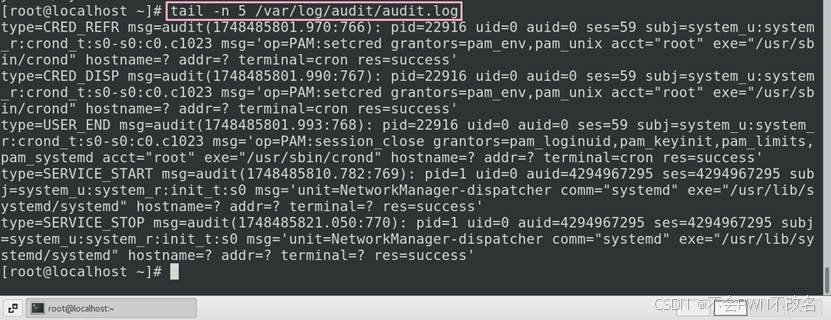

根据开启的日志工具进行查看/var/log/syslog /var/log/audit/audit.log

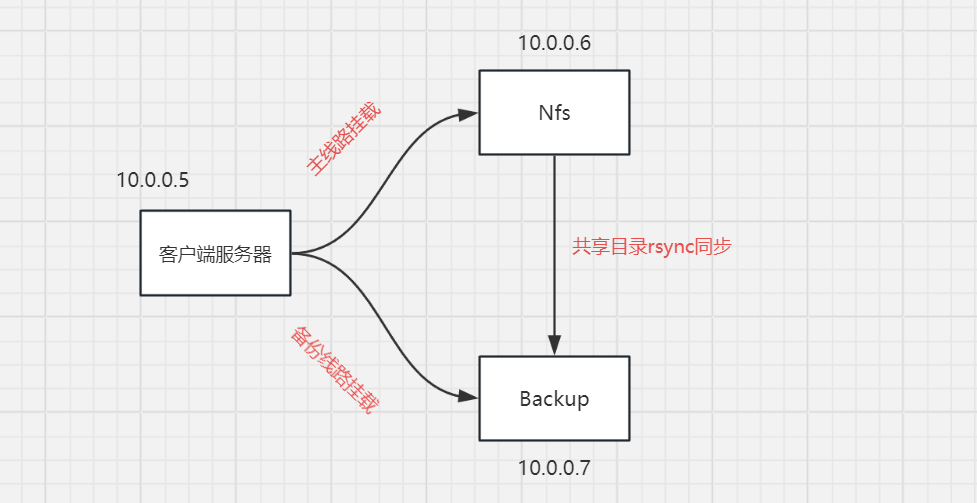

c).定期对日志进行备份,扩展容量,防止被覆盖或删除

一般Linux使用第三方工具或自写脚本进行定时备份,异机备份,本地备份等

4.入侵防范

a). 应遵循最小化安装原则,只安装所需组件及系统自带程序

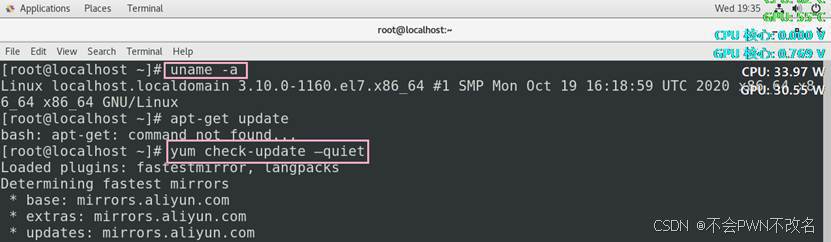

uname -a 查看当前系统内核版本是否最新或是否更新

yum makecache / yum check-update –quiet

apt-get update

b).关闭不需要的端口,系统服务和共享服务

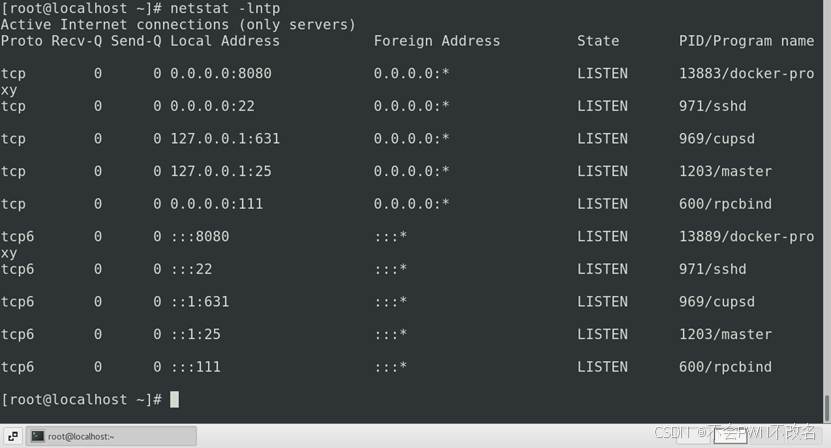

systemctl list-unit-files | grep enable 筛选正在开放的系统服务

Netstat -lntp 精确筛选当前开放的端口

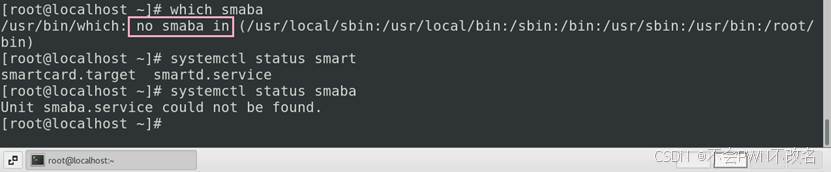

未开启共享,Linux一般默认没安装samba服务

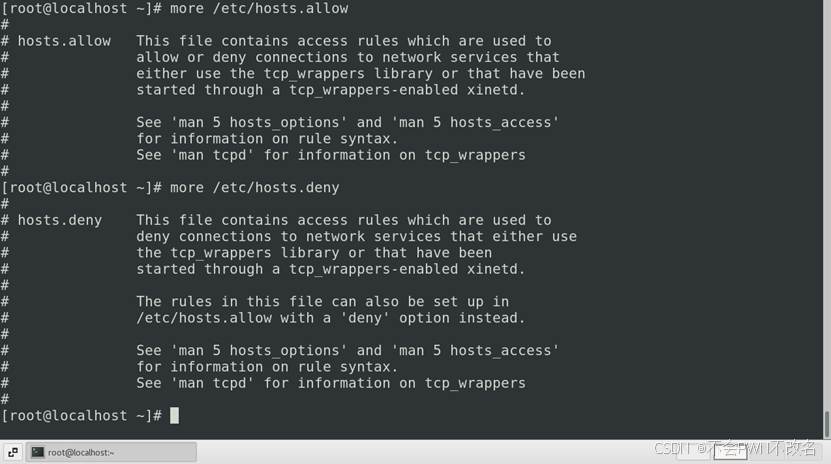

c).对于远程管理进行限制指定用户访问进行配置

/etc/hosts.allow

/etc/hosts.deny

这两个文件一般情况不用,适用于堡垒机或防火墙直接配置

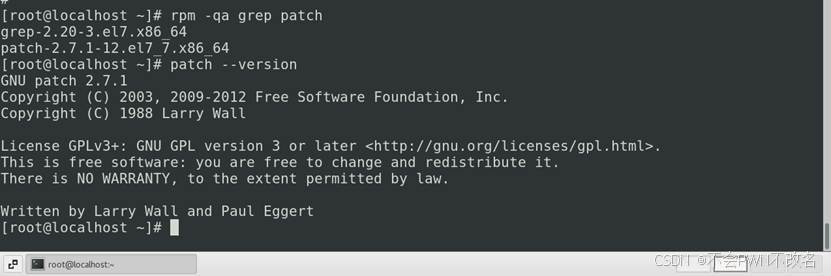

d).及时发现漏洞并确认,及时打补丁修复

一般使用patch进行检测,其他第三方工具自测

Apt install patch 或 rpm -qa grep patch