目录

引言:ComfyUI漏洞的警示

一、ComfyUI漏洞

1.1 漏洞类型与影响

1.2 官方处置建议

二、更广泛的AI安全挑战

2.1 快速迭代与安全滞后

2.2 数据隐私与保护

2.3 攻击手段的智能化与规模化

2.4 人才缺口与攻防不均衡

三、全球应对AI安全的努力

3.1 政府与监管机构

3.2 企业与研究机构

3.3 开源社区

3.4 技术解决方案

结语:AI安全的未来

🎬 攻城狮7号:个人主页

🔥 个人专栏:《AI前沿技术要闻》

⛺️ 君子慎独!

🌈 大家好,欢迎来访我的博客!

⛳️ 此篇文章主要介绍 ComfyUI漏洞引发对AI安全的思考

📚 本期文章收录在《AI前沿技术要闻》,大家有兴趣可以自行查看!

⛺️ 欢迎各位 ✔️ 点赞 👍 收藏 ⭐留言 📝!

引言:ComfyUI漏洞的警示

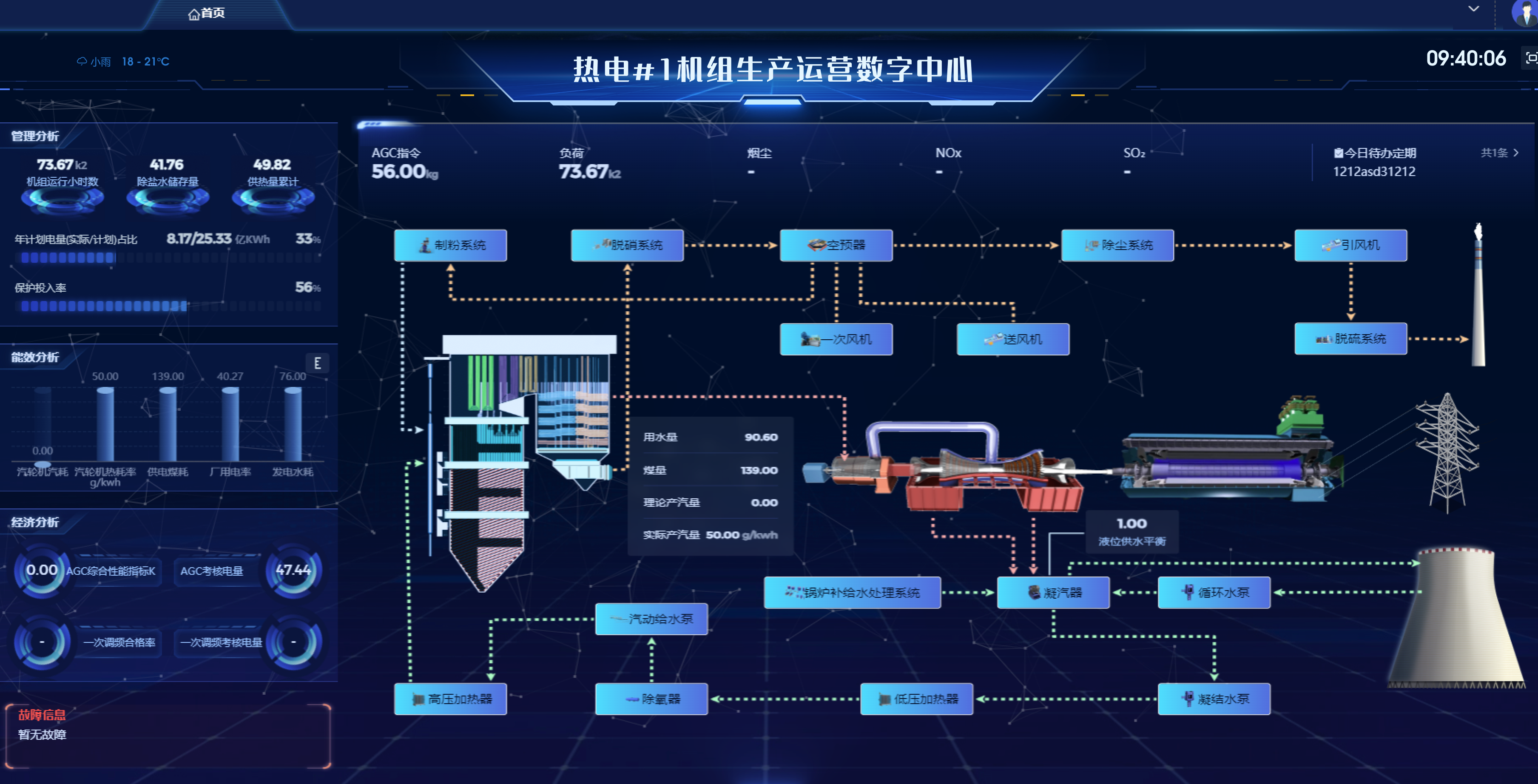

近期,国家网络安全通报中心发布了关于AI绘图工具ComfyUI存在多个高危漏洞的通报,引发广泛关注。ComfyUI作为一款专为图像生成任务设计的工具,通过图形化节点简化了深度学习模型的工作流程,使其操作更加直观。然而,此次曝光的漏洞(CVE-2024-10099、CVE-2024-21574、CVE-2024-21575、CVE-2024-21576、CVE-2024-21577)却暴露了其底层安全防护的薄弱性。攻击者可利用这些漏洞实施远程代码执行攻击,获取服务器权限,进而窃取系统数据。境外黑客组织已针对境内网络资产发起定向攻击,目标直指敏感数据窃取,攻击手段包括通过漏洞获取服务器控制权限、远程下载恶意模型、滥用云服务隧道等,其隐蔽性使得防御难度大大增加。这一事件不仅凸显了AI工具在快速迭代过程中可能忽视的安全隐患,也引发了我们对AI安全问题的深入思考。

一、ComfyUI漏洞

1.1 漏洞类型与影响

ComfyUI被曝存在任意文件读取漏洞及远程代码执行漏洞。攻击者可通过构造特定请求,突破系统权限限制,直接窃取服务器上的敏感文件或植入恶意代码,甚至完全接管受感染的服务器环境。例如,任意文件读取漏洞允许攻击者访问目标设备的文件系统,而远程代码执行漏洞则可能导致服务器被攻击者完全控制。此类攻击已造成实际损失,如某全球零售巨头的推荐系统被攻击者操纵,导致2.8亿美元的直接经济损失,并引发监管调查。

1.2 官方处置建议

面对这一严峻形势,国家网络安全通报中心建议相关用户在确保安全的前提下,及时下载升级官方补丁堵塞漏洞,同时做好类似人工智能大模型应用的安全加固,包括限制不必要的网络访问权限、定期更新系统防护策略等。机构在发现攻击迹象后应第一时间向公安机关报告,并加强网络流量监测与异常行为预警。此外,需建立跨部门协同响应体系,以有效降低风险,保障网络空间与数据资产的安全。

二、更广泛的AI安全挑战

2.1 快速迭代与安全滞后

AI技术的快速迭代往往导致安全措施滞后。在追求功能创新和用户体验的同时,开发者可能忽视潜在的安全风险。ComfyUI的漏洞事件正是这一问题的典型体现,提醒我们在AI工具的开发过程中,必须将安全置于首位。例如,许多单位为快速上线服务,直接使用开源框架,默认开启不设密码的公网访问模式,忽略基本的防火墙配置,导致攻击者未经授权即可自由访问模型服务。

2.2 数据隐私与保护

AI工具通常需要处理大量敏感数据,如医疗记录、个人手语视频等。如何在确保数据隐私的同时,充分发挥AI的潜力,是当前面临的重要挑战。本地化运行和加密技术的应用是解决这一问题的有效途径。例如,谷歌的Gemma模型支持本地化运行,有效减少了敏感数据上传到云端的风险。

2.3 攻击手段的智能化与规模化

随着AI技术的发展,攻击手段也日益智能化和规模化。2024年AI辅助攻击的变异率每24小时达93%,攻击者可利用AI快速生成攻击工具和策略,实施无差别攻击。例如,美国国安局在2025年哈尔滨亚冬会期间,利用AI智能体发起网络攻击,攻击范围涉及赛事信息系统和关键基础设施,攻击代码明显由人工智能书写,可自动设计作战方案并生成攻击工具。这种攻击方式对传统防御体系构成了巨大挑战。

2.4 人才缺口与攻防不均衡

AI安全领域面临严重的人才缺口,全球专业人才供给量不足市场需求的5%,传统安全人才的转型周期长达18个月,远远跟不上技术演进速度。此外,AI攻击效率高于防御响应,攻击者可利用公开或非法窃取的数据进行训练,而防御者需要数据安全合规,导致技术、数据和投入的不均衡。

三、全球应对AI安全的努力

3.1 政府与监管机构

各国政府正在积极制定相关法规,以规范AI技术的开发和应用。例如,欧盟的《通用数据保护条例》(GDPR)对数据隐私提出了严格要求,而美国的《人工智能法案》旨在促进AI的负责任发展。中国于2025年3月发布《人工智能生成合成内容标识办法》,要求对生成合成内容添加显式和隐式标识,推动全流程安全管理,防范虚假信息传播和身份信息冒充等风险。此外,2023年英国主办的AI安全全球峰会签署了《布莱切利宣言》,同意通过国际合作建立AI监管方法,中国代表团在峰会上宣介了《全球人工智能治理倡议》。

3.2 企业与研究机构

许多科技公司正在加大对AI安全的研究投入,开发更安全的AI模型和工具。例如,谷歌的Gemma模型支持本地化运行,有效减少敏感数据泄露风险;瑞莱智慧开发了深度伪造视频检测工具,准确率高达99%,并提供AI安全检测与加固服务。OpenAI发布了“准备框架”,通过风险记分卡评估模型风险,并成立安全咨询小组监督技术工作;Anthropic则推出“负责任的扩展政策”,采用AI安全级别(ASL)框架,将安全措施与模型能力相关联。此外,亚信安全发布了AI XDR联动防御系统,通过一体化交付解决AI资产全生命周期管理等威胁场景。

3.3 开源社区

开源社区在推动AI安全发展中发挥着重要作用。通过共享安全最佳实践和漏洞信息,开源项目能够更快地发现和修复安全问题,提升整体安全性。例如,开源框架的漏洞信息及时公开,促使开发者迅速更新补丁;社区还推动了对抗样本攻击与防御算法的研究,支持对模型安全性进行全面评估。

3.4 技术解决方案

为应对AI安全挑战,业界提出了多种技术解决方案。例如,联邦学习和差分隐私技术可在保护数据隐私的同时进行模型训练;AI防火墙和入侵检测系统可拦截攻击行为;安全大模型如360的“AI红客”能够复制安全专家能力,应对大规模网络攻击。此外,体系化联动防御成为趋势,通过安全平台与产品之间的协同,实现跨维度协同的智能安全矩阵。

结语:AI安全的未来

AI安全是一个持续演进的领域,需要政府、企业、研究机构和开源社区的共同努力。从ComfyUI的漏洞事件中,我们不仅看到了AI工具在安全方面的不足,也看到了全球各方在应对AI安全挑战时的积极行动。未来,随着技术的不断进步和法规的逐步完善,我们有理由相信,AI安全将得到更好的保障,AI技术也将更安全、更可靠地服务于人类社会。然而,面对日益复杂的攻击手段和快速演进的技术,我们仍需保持警惕,持续投入资源,构建一个安全、可信的AI生态系统。

看到这里了还不给博主点一个:

⛳️ 点赞☀️收藏 ⭐️ 关注!

💛 💙 💜 ❤️ 💚💓 💗 💕 💞 💘 💖

再次感谢大家的支持!

你们的点赞就是博主更新最大的动力!

![[Dify] 如何应对明道云API数据过长带来的Token超限问题](https://i-blog.csdnimg.cn/direct/bc8af2b52f824fc8b23621e6504fc4be.png)